✔ «Ограбление в считаные секунды». Как и почему деньги таинственно пропадают из банкоматов - «Новости Дня»

Salisburry 5-04-2017, 17:00 193 Мир / Россия / Казань

ПОХОЖИЕ

Раскрыты два способа хищения денег. В первом случае хакеры получают удаленный доступ и не оставляют никаких следов, а во втором для взлома нужны только дрель и простое устройство за $15.

«Лаборатория Касперского» рассказала о новых способах хищения денег из банкоматов. В первом случае деньги исчезли из устройства, хотя не было заметно никаких следов физического взлома или заражения вредоносными программами. Следов проникновения в банковскую корпоративную сеть также не нашли. Расследование показало, что к преступлению причастна хорошо подготовленная кибергруппировка, за которой могут стоять лица, причастные к известным группам GCMAN и Carbanak.

Злоумышленники удалили все свидетельства кибератаки, и из жесткого диска опустошенного банкомата удалось извлечь только два файла, которые содержали записи о вредоносном ПО. Из этого материала эксперты выделили информацию, на основе которой разработали правила YARA. Это поисковые механизмы, которые помогают выявлять и категоризировать определенные образцы вредоносных программ и находить между ними связь.

Аналитики «Лаборатории Касперского» нашли образец вредоносного ПО, который назвали ATMitch. Программа устанавливалась и запускалась в банкоматах удаленно из зараженной корпоративной сети банка — инструменты удаленного контроля устройств, которые использовали банки, легко позволяли это сделать. В банкомате вредоносная программа вела себя как легитимная, выполняя привычные для него команды вроде запроса информации о количестве банкнот в кассетах. Но хакеры, получив контроль, могли снять деньги из банкомата в любой момент и практически мгновенно.

Обычно ограбление выглядело следующим образом: злоумышленники отправляли запрос о количестве денег в диспенсере банкомата, а затем отправляли команду на выдачу банкнот из любой кассеты. Дальше требовалось только подойти к банкомату и забрать деньги. Таким образом весь процесс ограбления, таким образом, укладывался в считаные секунды, а после операции вредоносная программа самоудалялась из устройства. Группировка, скорее всего, активна до сих пор, говорит ведущий антивирусный эксперт «Лаборатории Касперского» Сергей Голованов. Для решения проблемы нужно очень внимательно исследовать память, в которой чаще всего и прячется ATMitch, сказал он на международной конференции по кибербезопасности Security Analyst Summit.

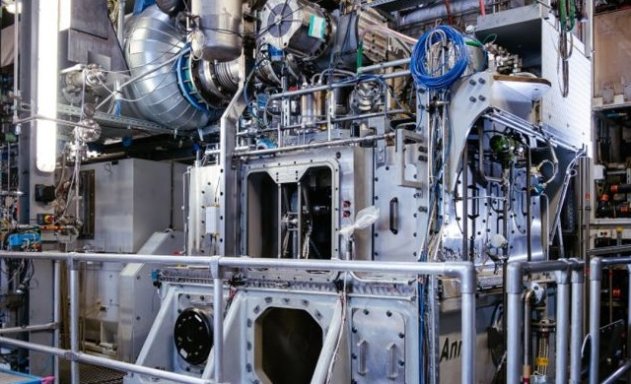

Второй способ описан в журнале Wired: для него требуются только дрель и несложное устройство стоимостью всего $15. Используя этот метод, злоумышленники опустошали банкоматы в России и Европе. Представители банка, которые обратились к «Лаборатории Касперского», обнаружили отверстие рядом с клавиатурой для пин-кода размером с мяч для гольфа. Злоумышленник даже прикрыл дырку наклейкой.

Эксперты начали изучать метод и нашли порт, подключенный к шине компьютера — подсистеме, через которую части банкомата обменивались данными, пишет «Медуза». Через шину открывался доступ к диспенсеру для выдачи денег, и хакер дотягивался до порта через просверленное отверстие. Исследователи потратили пять недель, чтобы расшифровать протокол внутренних коммуникаций банкомата, и оказалось, что команды внутри устройства передаются в слабо защищенном виде.

Одного из взломщиков, который использовал эту уязвимость, задержала полиция. У него не было 15-долларового устройства из микроконтроллера, которое могло передавать диспенсеру команды на выдачу денег. Вместо этого хакер пользовался ноутбуком с кабелем.

Защититься от такого взлома довольно трудно: производителям нужно заменить оборудование внутри банкоматов, а банкам можно установить возле них видеонаблюдение или ограничить доступ к устройствам.

Раскрыты два способа хищения денег. В первом случае хакеры получают удаленный доступ и не оставляют никаких следов, а во втором для взлома нужны только дрель и простое устройство за $15. «Лаборатория Касперского» рассказала о новых способах хищения денег из банкоматов. В первом случае деньги исчезли из устройства, хотя не было заметно никаких следов физического взлома или заражения вредоносными программами. Следов проникновения в банковскую корпоративную сеть также не нашли. Расследование показало, что к преступлению причастна хорошо подготовленная кибергруппировка, за которой могут стоять лица, причастные к известным группам GCMAN и Carbanak. Злоумышленники удалили все свидетельства кибератаки, и из жесткого диска опустошенного банкомата удалось извлечь только два файла, которые содержали записи о вредоносном ПО. Из этого материала эксперты выделили информацию, на основе которой разработали правила YARA. Это поисковые механизмы, которые помогают выявлять и категоризировать определенные образцы вредоносных программ и находить между ними связь. Аналитики «Лаборатории Касперского» нашли образец вредоносного ПО, который назвали ATMitch. Программа устанавливалась и запускалась в банкоматах удаленно из зараженной корпоративной сети банка — инструменты удаленного контроля устройств, которые использовали банки, легко позволяли это сделать. В банкомате вредоносная программа вела себя как легитимная, выполняя привычные для него команды вроде запроса информации о количестве банкнот в кассетах. Но хакеры, получив контроль, могли снять деньги из банкомата в любой момент и практически мгновенно. Обычно ограбление выглядело следующим образом: злоумышленники отправляли запрос о количестве денег в диспенсере банкомата, а затем отправляли команду на выдачу банкнот из любой кассеты. Дальше требовалось только подойти к банкомату и забрать деньги. Таким образом весь процесс ограбления, таким образом, укладывался в считаные секунды, а после операции вредоносная программа самоудалялась из устройства. Группировка, скорее всего, активна до сих пор, говорит ведущий антивирусный эксперт «Лаборатории Касперского» Сергей Голованов. Для решения проблемы нужно очень внимательно исследовать память, в которой чаще всего и прячется ATMitch, сказал он на международной конференции по кибербезопасности Security Analyst Summit. Второй способ описан в журнале Wired: для него требуются только дрель и несложное устройство стоимостью всего $15. Используя этот метод, злоумышленники опустошали банкоматы в России и Европе. Представители банка, которые обратились к «Лаборатории Касперского», обнаружили отверстие рядом с клавиатурой для пин-кода размером с мяч для гольфа. Злоумышленник даже прикрыл дырку наклейкой. Эксперты начали изучать метод и нашли порт, подключенный к шине компьютера — подсистеме, через которую части банкомата обменивались данными, пишет «Медуза». Через шину открывался доступ к диспенсеру для выдачи денег, и хакер дотягивался до порта через просверленное отверстие. Исследователи потратили пять недель, чтобы расшифровать протокол внутренних коммуникаций банкомата, и оказалось, что команды внутри устройства передаются в слабо защищенном виде. Одного из взломщиков, который использовал эту уязвимость, задержала полиция. У него не было 15-долларового устройства из микроконтроллера, которое могло передавать диспенсеру команды на выдачу денег. Вместо этого хакер пользовался ноутбуком с кабелем. Защититься от такого взлома довольно трудно: производителям нужно заменить оборудование внутри банкоматов, а банкам можно установить возле них видеонаблюдение или ограничить доступ к устройствам.